Guida al Deep Web: come aggirarsi nei bassifondi dell’Internetz

Nell’immaginario collettivo, alla base dell’Internet odierno c’è mamma Google: un porto sicuro dove appoggiarci per qualsiasi ricerca, curiosità, insomma un punto fisso della nostra navigazione. Un gradino sopra a Big G c’è Facebook, che è diventata la nostra banca dati, anagrafe e memoria collettiva. Per anni i colossi della rete, in collaborazione con i governi di tutto il mondo, hanno cercato di costruire un Web sicuro, protetto dalla CyberPolice, bello e infiocchettato per coinvolgere tutta la popolazione mondiale, a tutte le età.

Come in tutte le società che si rispettino però esiste anche un lato oscuro, una zona in cui persone (molte delle quali poco raccomandabili) lavorano nell’ombra, nell’assoluto anonimato… una parte offuscata dell’Internetz dove né Google né la sopracitata CyberPolice osano metter piede sia perché porterebbero a galla tanta di quella merda da non venirne più a capo, sia perché il sistema che regge tutta l’enorme baracca garantisce un perfetto anonimato: il celeberrimo Deep Web.

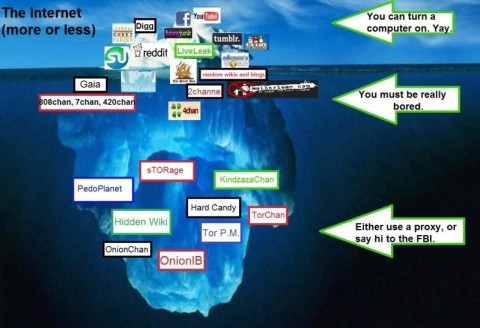

La punta dell’iceberg

La cosa inizia a farsi inquietante quando scopriamo che stime più o meno attendibili dimensionano il Deep Web qualcosa come 500 volte la grandezza totale dell’Internet indicizzato, cioè accessibile normalmente e visitato almeno una volta dai motori di ricerca. Documenti, immagini, video, libri, notizie e tutto quello che sulla rete tradizionale verrebbe scartato e condannato per pudore o illegalità, potete trovarlo là. Non potete neanche immaginare le cose che si possono trovare navigando così in profondità e forse è anche meglio non immaginarsele perché già solo il fatto di visualizzarle sul pc vi renderebbe perseguibili penalmente e braccati dalla sempre fedele CyberPolice. Quindi come al solito io vi INVITO a non CONTINUARE nella lettura per pararmi il sedere. Occhiolino occhiolino.

Comunque riassumendo possiamo dire che su uno sfondo più o meno onnipresente di Pr0n e CP a palate possiamo trovare forum di hackerz dove poter condividere i frutti delle ultime scorribande in siti bucati, warez, notizie insabbiate, biblioteche di libri e chat libere, tutte rigorosamente anonymous.

Il mercato nero

Parte importante del Deep Web sono sicuramente l’insieme di quei siti che vendono armi, droghe, farmaci illegali, oggetti rubati… senza contare gente che offre i propri servigi al prossimo: hackerz di un certo livello che si offrono di scardinare siti, trovare password di email, distruggere la reputazione di una persona; ladri o taccheggiatori che rubano cose su commissione; la cosa più figa che ho trovato è stato un manipolo di mercenari, ex militari, che per soli 20.000$ e una foto tolgono di mezzo chiunque tu voglia con un lavoretto pulito pulito. Poi vabbè, per i lavori sporchi non serve il Deep Web, conosco gente che per 500€ gambizza o ammazza tranquillamente, ma questa è un’altra storia…

Bene, ho proprio voglia di un tocco di fumo, prendo la carta del papi e me la faccio sp… NO. Nel Deep Web non esistono carte di credito, prepagate e paypal, si usano i BitCoin: sono una moneta elettronica particolare, generata a partire dalla soluzione di un algoritmo matematico. Funzionano come i contanti, però virtuali: si conservano all’interno dei file nel proprio pc o si affidano ad apposite banche online (solitamente sempre nel Deep Web) che li tengono al sicuro e li fanno fruttare. Usandoli con criterio risultano completamente anonimi e sicuri, ogni transazione viene effettuata usando un sistema di chiavi pubblica/privata e prendendo una catena di pc anonimi nella rete P2P che garantiscono il regolare passaggio di proprietà dal vecchio al nuovo proprietario. Il sistema usato per garantire la massima anonimità è comunque molto più complesso di come ve l’ho spiegato io, vi invito a googlare ed informarvi sui forum specializzati.

Insomma, è una valuta perfetta per attività illecite.

Per me è la cipolla

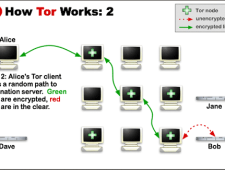

Il meccanismo alla base della rete TOR.

Fonte: torproject.org

Tuffarsi nel Deep Web è semplice, nuotarci dentro non tanto. Innanzitutto dobbiamo dotarci di alcuni strumenti utili, primo fra tutti TOR.

Potente software Open Source e gratuito, TOR è sostanzialmente un proxy che fa da filtro tra il nostro pc e quello che c’è dall’altra parte della connessione, rendendo irrintracciabile l’utente. Ma definire TOR un proxy è riduttivo, TOR è una vera e propria rete decentralizzata mondiale, i cui unici punti fissi sono dei server principali (nodi) su cui passa tutto il traffico anonimo. Non è un caso che si parli di “onion routing”: citando Shrek, ogni connessione è come una cipolla, è fatta a strati. L’utente connettendosi a TOR passa per ben 3 nodi, presi casualmente per tutta la rete, prima di arrivare all’indirizzo di destinazione: ogni nodo conosce solo l’indirizzo da cui prende i dati e l’indirizzo del nodo a cui deve passarli. Tale suddivisione fa sì che nessun nodo possa ricostruire per intero la connessione, rendendola di fatto anonima, e permettendo agli utenti di navigare per il web con la certezza di non poter essere tracciati.

Ma non è finita qui: la rete TOR mette a disposizione tutta una serie di hidden services, da chat, a P2P, a server web. Sono proprio questi ultimi a contenere quell’infinita sfilza di siti illegali, server che nessuno sa in quale angolo del pianeta risiedano fisicamente. Gli URL di questi siti sono facili da riconoscere perchè terminano tutti con il suffisso “.onion” e saranno accessibili solo a chi è connesso alla rete TOR. Non fraintendetemi, TOR non serve solamente per consultare i link .onion, potete usarla per navigare anonimamente su qualsiasi sito; può esser comodo ad esempio per quei portali che garantiscono l’accesso solo a determinate nazioni, quindi basta dire a Vidalia di usare come nodi di uscita solamente quelli di un paese specifico in modo da risultare residenti in quello stato.

Prendiamo maschera e boccaglio

Per evitare molte seccature nella configurazione, gli autori di TOR hanno realizzato un “TOR Browser Bundle“, cioè un gruppo di software (disponibile per ogni OS) che non ha bisogno di installazione ed è preconfigurato per navigare su rete TOR; sostanzialmente è una versione modificata di Firefox in cui è incluso il software Vidalia, necessario per connettersi a TOR. Provate a scaricarlo ed usarlo, è molto intuitivo. Non dimenticate di tenere sempre aggiornato il vostro antivirus e il vostro firewall se usate ancora Windows, il Deep Web è pieno di insidie e bisogna sempre stare all’erta… molto più sicura la vita per gli utenti GNU/Linux.

EDIT 06/08/2013: Un attacco dell’FBI è riuscito a mettere sotto scacco la società Freedom Hosting, famosa per fornire servizi sulla rete TOR. Il suo proprietario è stato arrestato ed è considerato il più grande distributore al mondo di pedopornografia.

È confortante sapere che l’attacco non è stato effettuato tramite una falla nella rete TOR, che è ancora sicura; è stato un attacco zero-day su un bug della versione 17 di Firefox inclusa in un vecchio TorBundle. Sembra che l’ultimissimo TorBundle non sia affetto, stando a quanto dicono gli autori, è bene quindi riscaricare l’ultimo TorBundle se ne usavate uno vecchio.

Un’altra possibilità è quella di collegarvi alla rete TOR tramite Vidalia ma di utilizzare l’ultima versione di Firefox (magari anche quella che avete installato, in modalità anonima) impostando il proxy a “localhost” porta 8118. Per switchare comodamente il proxy potete usare l’estensione FoxyProxy.

Ulteriori info sulla notizia potete trovarle in questo articolo di Punto Informatico.

Dicevo che non è facile navigare nel Deep Web perché non esiste un vero e proprio motore di ricerca funzionante al 100%; i siti onion non sono indicizzati e per aumentare il livello di sicurezza cambiano spesso dominio, quindi se un giorno era facile reperire quel rivenditore di Vicodin la settimana dopo potrebbe non esserlo più. Inoltre mi dispiace ma la vostra adsl Fastweb Fibra 100Mega diverrà inutile viaggiando quaggiù, dato che la rete è inevitabilmente lenta a causa della complessità e delle macchine stesse che la compongono.

Una volta connessi a TOR può essere un punto di partenza consultare i principali portali onion per avere qualche informazione in più e prendere dimestichezza. Ve ne elenco un paio, copiateli e incollateli nel TorBrowser:

http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page – The Hidden Wiki

http://dppmfxaacucguzpc.onion/ – TorDir

Su questi due troverete una sfilza di link divisi per categorie, per iniziare la vostra prima nuotatina.

Le mutande di latta

Storico video (1991) di due Anon italiani che tentano di bucare un sito governativo ma vengono tracciati. Il finale è da Oscar.

TOR è senz’altro un ottimo strumento per navigare anonimi, eppure è sempre raccomandabile agire con cautela perché nel Deep Web si fa presto a prenderlo nel didietro.

Bisogna innanzitutto dire che è più facile che Spina passi per la cruna di un ago piuttosto che venire intercettati su TOR. Il sistema di crittografia a cipolla con i 3 nodi casuali da attraversare viene cambiato ad ogni connessione quindi bisogna essere veramente sfigati per scaricare un CP proprio nel momento in cui siamo connessi a 3 nodi tutti compromessi e controllati tutti dallo stesso individuo (governo dei matusa [cit.], NWO, CyberPolice…). Recentemente però alcuni studiosi sono riusciti a trovare un complesso metodo per obbligare un utente bersaglio TOR a passare per certi nodi prefissati; in realtà il bug è solo parziale e sfrutta più che altro una vulnerabilità del sistema Windows, per cui è sempre consigliabile navigare usando un sistema GNU/Linux, meglio se un live cd in modo da non scrivere nulla su hard disk, meglio ancora se è una distro costruita appositamente per la navigazione anonima, una su tutte Tails.

Comunque usare una qualsiasi distro Linux che abbiamo già nel pc va più che bene, in modo da evitare bug, virus e malware che possiamo frequentemente trovare negli allegati scaricati dal Deep Web che sono però praticamente scritti solo per Windows.

Ultima cosa, ma forse la meno scontata e più importante, non usate mai i vostri dati navigando con TOR. Non lasciate nessun dato personale, nemmeno la mail, in giro per il Deep Web (meglio nel caso usare servizi come TorMail) e non loggatevi mai su portali come Facebook o Gmail altrimenti si potrebbe ricollegare la vostra persona all’indirizzo IP fittizio usato su TOR o semplicemente destare sospetti perché si saprebbe che sapete usare TOR e potenzialmente combinare brutti scherzi.

Insomma, navigate tranquilli ma sempre con un minimo di criterio e sale in zucca.

Per concludere vi invito a postare nei commenti qui sotto link onion interessanti che trovate in giro, che non siano i soliti forum di hakerz o chan famosi. Astenersi CP.

Welcome to the Deep.

Related posts:

About GiGi

Ingegnere Fisico specializzando in Ingegneria Nucleare, col pallino dell'informatica, nel tempo libero si diverte a fare l'admin e il developer di imdi.it. Aspirante hacker e profeta di GNU/Linux, non perde occasione di sponsorizzare l'Open Source.

Related posts

-

Può un uomo solo sconfiggere il traffico?

10 Marzo 2017

-

Mr. Robot: Una perfetta paranoia postmoderna

4 Dicembre 2016

-

Guida pratica all’ascolto della musica classica per ...

19 Ottobre 2016

-

Guida PvP Dark Souls 3 – Gli ...

17 Settembre 2016

-

Bufale: una guida rapida

5 Settembre 2016

About GiGi

Ingegnere Fisico specializzando in Ingegneria Nucleare, col pallino dell'informatica, nel tempo libero si diverte a fare l'admin e il developer di imdi.it. Aspirante hacker e profeta di GNU/Linux, non perde occasione di sponsorizzare l'Open Source.